O czym jest samouczek wideo Copilot Designer tworzy oryginalne obrazy cyfrowe zgodnie z naszym opisem W tym samouczku wideo zatytułowanym Copilot Designer tworzy oryginalne obrazy cyfrowe zgodnie z naszym opisem przedstawiam funkcję Designer w Microsoft Copilot, która jest odpowiedzialna za tworzenie obrazów na podstawie na opisie użytkownika za pomocą inteligencji... [Czytaj więcej ...]

Copilot Designer tworzy oryginalne obrazy cyfrowe zgodnie z naszym opisem

Zalecenia dotyczące łatwego w czyszczeniu klimatyzatora – Midea All Easy Pro Nordic

Zalecenia dotyczące łatwego w czyszczeniu klimatyzatora O czym jest ten film zatytułowany Zalecenia dotyczące łatwego w czyszczeniu klimatyzatora? Ten artykuł (Zalecenia dotyczące łatwego w czyszczeniu klimatyzatora) jest w rzeczywistości rekomendacją dla każdego, kto chce kupić klimatyzator. Bardzo poważny problem, który trzeba wziąć pod uwagę w przypadku urządzeń powietrznych... [Czytaj więcej ...]

Podświetlenie krawędziowe ekranu powiadomień – bardziej dyskretne powiadomienia

O co chodzi w tutorialu Podświetlenie ekranu od krawędzi do powiadomień? W tym samouczku wideo (Podświetlenie ekranu na krawędzi podczas powiadomień) pokażę, w jaki sposób można uzyskać oświetlenie krawędziowe lub oświetlenie ekranu na krawędzi, gdy pojawiają się powiadomienia. Ta funkcja jest dostępna natywnie w niektórych telefonach (Samsung, Xiaomi itp.), Ale można ją również uzyskać za pośrednictwem... [Czytaj więcej ...]

Napraw problemy z powiadomieniami na Androidzie – mogą one pochodzić z Twojego telefonu

Co znajduje się w samouczku Rozwiązywanie problemów z powiadomieniami na Androidzie W dzisiejszym samouczku (Rozwiązywanie problemów z powiadomieniami na Androidzie) zobaczymy, jakie są przyczyny, które mogą prowadzić do przerwania powiadomień z niektórych aplikacji na Androidzie Problemy z powiadomieniami mogą wynikać z dwóch części Problemy ze stroną serwera… [Czytaj więcej ...]

Zwiększ prędkość pobierania w przeglądarce Google Chrome dzięki równoległym pobraniom

O czym jest samouczek wideo Zwiększ prędkość pobierania w przeglądarce Google Chrome? W tym samouczku wideo Zwiększanie prędkości pobierania w przeglądarce Google Chrome przedstawiam funkcję z Google Chrome Flags, która pomaga pobrać ten sam plik z kilku miejsc równolegle. W ten sposób wzrasta prędkość pobierania. Podobny do protokołu BitTorrent To ustawienie, które Google… [Czytaj więcej ...]

Jak sprawić, by rozmowy Whatsapp były niewidoczne - nic nie jest widoczne

O co chodzi w samouczku Jak prowadzić niewidoczne rozmowy na Whatsapp W tym samouczku zatytułowanym Jak prowadzić niewidzialne rozmowy na Whatsapp, przedstawiam najlepszą metodę ukrywania rozmów z kontaktami lub w grupach Whatsapp. Wielu nie wie o tej metodzie ukrywania rozmów Whatsapp. Wielu wie tylko o blokowaniu… [Czytaj więcej ...]

Nowe funkcje 2024 w Mapach Google – wciągające trasy i podróże w czasie

Nowe funkcje na rok 2024 w Mapach Google O czym jest poradnik dotyczący nowych funkcji na rok 2024 w Mapach Google? W dzisiejszym tutorialu wideo (Nowe funkcje 2024 w Mapach Google) przedstawię Wam kilka nowych funkcji, wprowadzonych przez Google w Mapach Trasee lub wciągających tras wspomaganych przez sztuczną inteligencję. Kiedy chcesz przedostać się z jednego miejsca do drugiego, Google Maps wyznacza trasę za Ciebie najbardziej odpowiedni, a ty ... [Czytaj więcej ...]

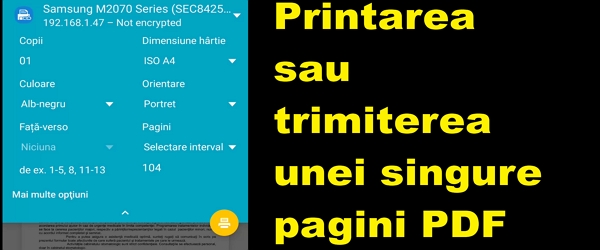

Wydrukuj lub wyślij pojedynczą stronę PDF – bez aplikacji

O czym jest samouczek wideo Wydrukuj lub wyślij pojedynczą stronę PDF W tym samouczku wideo zatytułowanym Wydrukuj lub wyślij pojedynczą stronę PDF dowiemy się, jak wysłać lub wydrukować pojedynczą stronę z dłuższego dokumentu PDF bez korzystania z innych aplikacji. Przestań robić zdjęcia na stronach cyfrowych! Kiedy chcesz… [Czytaj więcej ...]

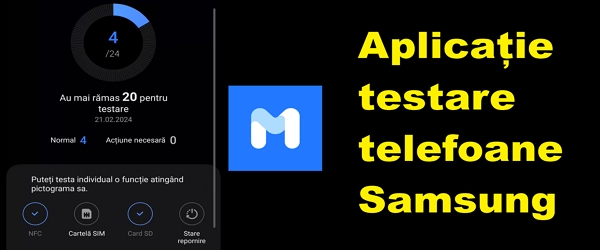

Aplikacja do sprawdzania stanu telefonu Samsung – oficjalna aplikacja

Aplikacja do sprawdzania stanu telefonu Samsung O czym jest samouczek dotyczący aplikacji sprawdzania stanu telefonu Samsung? W tym poradniku wideo "Aplikacja do sprawdzania stanu telefonów Samsung" przedstawiam Państwu aplikację firmy Samsung, w której mamy bardzo przydatną funkcję diagnozowania telefonów... [Czytaj więcej ...]

Ukryj prywatne zdjęcia w zamkniętym folderze – innym niż galeria

Ukryj prywatne zdjęcia w zamkniętym folderze O czym jest poradnik Ukrywanie prywatnych zdjęć w zamkniętym folderze? W tym samouczku wideo zatytułowanym Ukryj prywatne zdjęcia w zamkniętym folderze pokazuję metodę przenoszenia prywatnych zdjęć z galerii do zamkniętego folderu, który można otworzyć tylko za pomocą odcisku palca. Ta metoda… [Czytaj więcej ...]

ostatnie komentarze