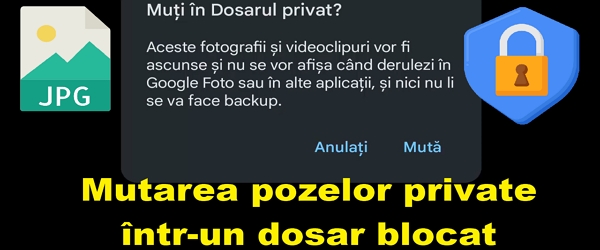

Ukryj prywatne zdjęcia w zamkniętym folderze O czym jest poradnik Ukrywanie prywatnych zdjęć w zamkniętym folderze? W tym samouczku wideo zatytułowanym Ukryj prywatne zdjęcia w zamkniętym folderze pokazuję metodę przenoszenia prywatnych zdjęć z galerii do zamkniętego folderu, który można otworzyć tylko za pomocą odcisku palca. Ta metoda… [Czytaj więcej ...]

Ukryj prywatne zdjęcia w zamkniętym folderze – innym niż galeria

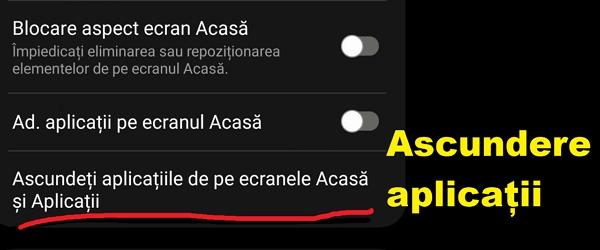

Ukrywanie zainstalowanych aplikacji na telefonach Samsung

O czym jest samouczek wideo Ukryj zainstalowane aplikacje na telefonach Samsung? W tym samouczku wideo „Ukrywanie zainstalowanych aplikacji na telefonach Samsung” pokażę, jak ukryć zainstalowane aplikacje na telefonach Samsung bez korzystania z programu uruchamiającego innej firmy. Po co ukrywać zainstalowane aplikacje? Odpowiedź jest oczywista, a powody są… [Czytaj więcej ...]

Pojedyncze obrazy wideo Whatsapp, które usuwają się natychmiast po ich obejrzeniu

Obrazy wideo z pojedynczym widokiem Whatsapp Jaki jest samouczek wideo na temat obrazów wideo z pojedynczym widokiem Whatsapp W tym samouczku wideo „Obrazy wideo z pojedynczego widoku Whatsapp” przedstawiam funkcję w Whatsapp, która nazywa się pojedynczym widokiem. Do czego służy funkcja pojedynczego widoku w Whatsapp? Podstawową ideą funkcji pojedynczego wyświetlacza jest wysłanie zdjęcia lub filmu i… [Czytaj więcej ...]

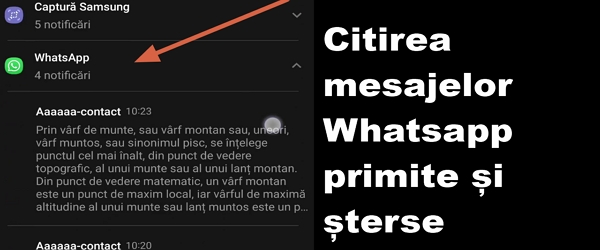

Jak przeglądać odebrane i usunięte wiadomości w Whatsapp

Jaki jest samouczek wideo na temat przeglądania odebranych i usuniętych wiadomości z Whatsapp? W tym samouczku przedstawiam prosty sposób przeglądania odebranych i usuniętych wiadomości z Whatsapp. Jak to zrobić? Proste, poprzez historię powiadomień. Jak przeglądać odebrane i usunięte wiadomości Whatsapp Otrzymanych i usuniętych wiadomości Whatsapp nie można już… [Czytaj więcej ...]

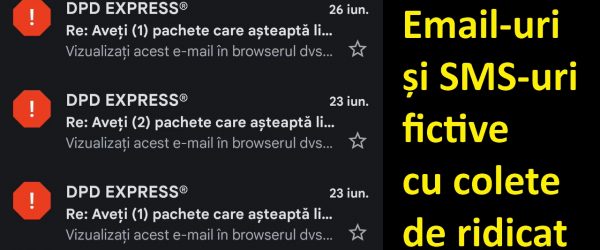

Fałszywe wiadomości z niezaadresowanymi przesyłkami – jak mówimy

O czym jest samouczek wideo Fałszywe wiadomości z niezaadresowanymi przesyłkami W tym samouczku wideo Fałszywe wiadomości z niezaadresowanymi przesyłkami zobaczymy, jak rozpoznać, czy wiadomość e-mail lub sms, w których twierdzi się, że mamy paczkę do odebrania, jest wiarygodna, mimo że byliśmy nie spodziewam się żadnej przesyłki Niektóre osoby otrzymują fałszywe wiadomości o treści: „masz paczkę do odebrania, ale... [Czytaj więcej ...]

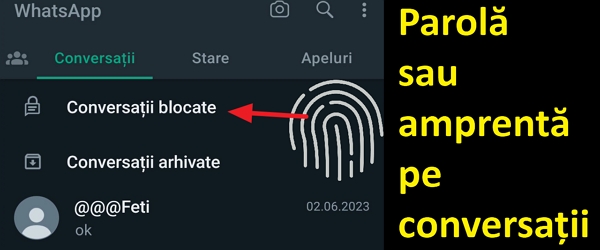

Ukryj czat z hasłem na Whatsapp – hasło lub odcisk palca

O czym jest samouczek wideo Ukrywanie i zabezpieczanie hasłem rozmowy na Whatsapp W samouczku wideo Ukrywanie i zabezpieczanie hasłem rozmowy na Whatsapp Pokażę ci, jak ukryć i jak zabezpieczyć odciskiem palca lub hasłem rozmowę na Whatsapp Po co ukrywać rozmowę na Whatsapp ? Po co nam firanki, firanki, płotki, drzwi do łazienki :-) i inne rzeczy... [Czytaj więcej ...]

Recenzja routera Mikrotik hAP ax3 doskonała – bardzo dobra prędkość na USB

O czym jest ta recenzja wideo: Recenzja Mikrotik hAP ax3 świetny router? Doskonała recenzja routera Mikrotik hAP ax3 - W tej recenzji przedstawiam router WiFi 6 firmy Mikrotik model hAP ax3. Jest częścią klasy AX1800, ale ma kilka najlepszych specyfikacji i niesamowitą prędkość USB. Co to jest Mikrotik? Mikrotik to europejska firma... [Czytaj więcej ...]

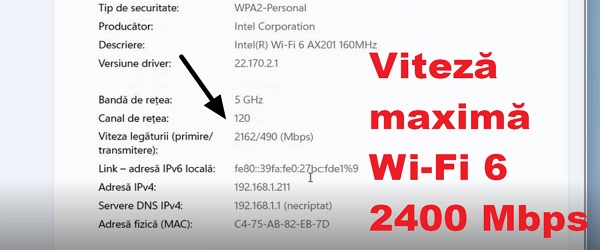

Jak osiągnąć 2400 Mb/s w Wi-Fi – i jak ustawić router na 160 MHz

O czym jest w poradniku Jak osiągnąć 2400 Mb/s na Wi-Fi W samouczku wideo Jak osiągnąć 2400 Mb/s na Wi-Fi zobaczymy jak osiągnąć prędkość 2400 Mb/s korzystając z routera Wi-Fi 6 AX 3000 dowolnego producenta, ale który obsługuje szerokość kanału 160 Mhz. Co to jest kanał Wi-Fi? Kanał Wi-Fi to określony zakres częstotliwości używany przez… [Czytaj więcej ...]

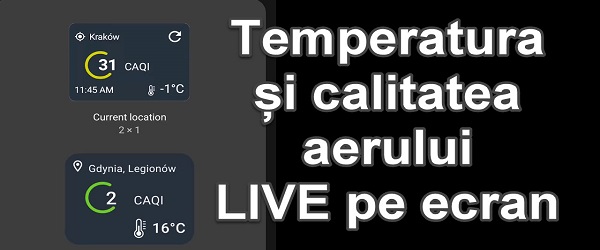

Widget Temperatury i Jakości Powietrza – REAL LIVE POLLUTION

O czym jest samouczek wideo Widget dotyczący temperatury i jakości powietrza? W tym samouczku wideo „Widget temperatury i jakości powietrza” przedstawiam najbardziej przydatną metodę, aby dowiedzieć się, jaka jest dokładna temperatura na zewnątrz i jaka jest jakość powietrza na żywo. Jak możemy mieć widżet temperatury i jakości powietrza na żywo? Airly to… [Czytaj więcej ...]

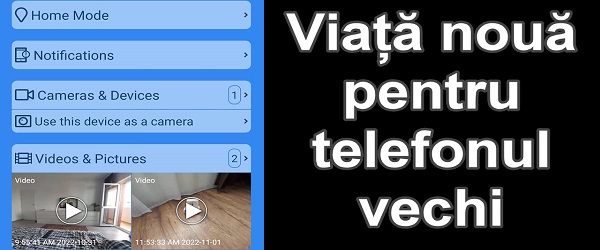

Funkcja Presence zamienia Twój telefon w kamerę IP – nie wyrzucaj starego telefonu!

Presence tworzy kamerę IP z telefonu O czym jest samouczek wideo Presence tworzy kamerę IP z telefonu? W tym samouczku wideo przedstawiam Presence, aplikację, która zamienia Twój telefon w kamerę IP. W praktyce pokażę, jak można wykonać system monitoringu przy użyciu tylko jednego lub kilku telefonów. Do czego służy aplikacja Obecność? Obecność to… [Czytaj więcej ...]

ostatnie komentarze