Hasło do pendrive'a Hasło do pendrive'a - przenośne bezpieczeństwo Potrzeba ochrony danych staje się coraz ważniejsza, szczególnie w kontekście wycieku danych, gromadzenia nieograniczonej ilości danych lub wszelkiego rodzaju ataków komputerowych. Nasze dane są prawie w 100% w formacie cyfrowym. Ludzie zaczynają zdawać sobie sprawę (nieco późno), że dane… [Czytaj więcej ...]

Jak sprawdzić, czy twój adres e-mail i hasło są hakerów

Skąd wiesz, że ktoś włamał się na Twój adres e-mail i hasło Skąd wiesz, że ktoś włamał się na Twój adres e-mail i hasło? W dzisiejszych czasach coraz trudniej jest chronić nasze dane; zwłaszcza adres e-mail i hasło, których używamy wszędzie. Kiedy tworzymy konto, mamy ślepe zaufanie Za każdym razem, gdy tworzysz konto, musisz się „legitymizować”… [Czytaj więcej ...]

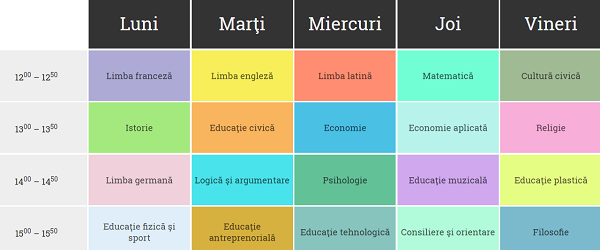

Cyfrowy edytor harmonogramu szkoły - edytor planu lekcji

Cyfrowy edytor modeli planu lekcji Cyfrowy edytor modeli planu zajęć. Plan lekcji starej szkoły (analogowy) Plan lekcji jest łatwy, wystarczy kartka papieru oraz pisemne zajęcia i czas na wpisanie w kilka minut. To jest wersja analogowa! Cyfrowy harmonogram (na tapetę lub udostępnij) Dzisiaj pokażę Ci, jak możesz zrobić harmonogram w formacie cyfrowym i [Czytaj więcej ...]

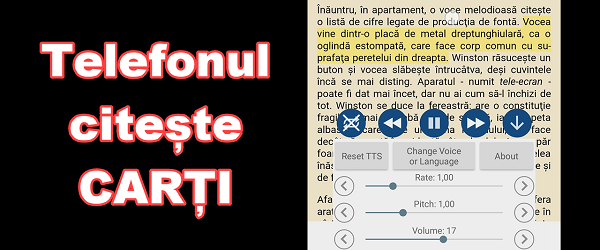

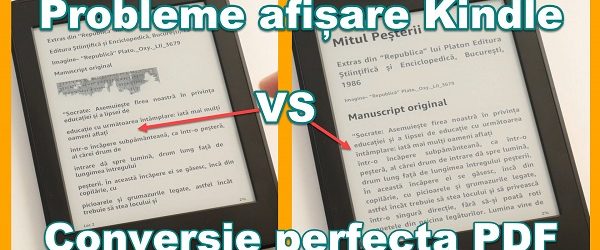

Przekształcanie książek cyfrowych w książki audio (w samochodzie, w słuchawkach)

Przekształcanie książek cyfrowych w rodzaj książki audio Wiele osób twierdzi, że nic nie może się równać z czytaniem prawdziwej książki. Powiedziałbym, że doświadczenie jest nieco podobne na czytniku ebooków, może z wyjątkiem zapachu i szelestu papieru. Myślę, że tak mówili uczeni, gdy pojawiły się prasy drukarskie. Nie ważne co, książka, ale nie żadna książka, ty [Czytaj więcej ...]

Jak pobierać zdjęcia, filmy i inne dane z Apple iCloud

Jak pobierać zdjęcia, filmy i inne dane z Apple iCloud Joy dla każdego, kto ma iPhone'a lub iPada. Apple pozwala nam pobierać zebrane przez nas dane na ich serwery w Apple iCloud. Dobre elementy RODO Zgodnie z nowymi przepisami europejskimi Apple udostępnia nam stronę, na której możemy pobrać nasze dane, które zebraliśmy w czasie… [Czytaj więcej ...]

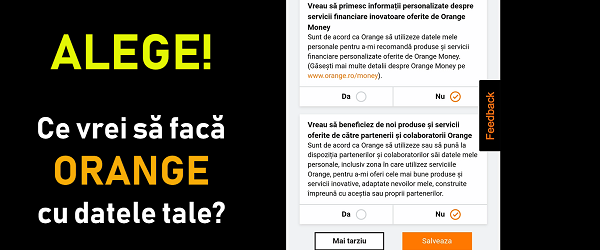

Pomarańczowe ustawienia prywatności

Orange ustawienia ochrony danych osobowych Na koncie Orange pojawiły się nowe ustawienia. Pomarańczowe ustawienia ochrony danych osobowych. Ustawienia, które pozwalają nam zgodzić się lub nie zgodzić się na przetwarzanie danych osobowych. To dobrze, zwłaszcza dla tych, którzy nie chcą otrzymywać wszelkiego rodzaju połączeń i wiadomości tekstowych od… [Czytaj więcej ...]

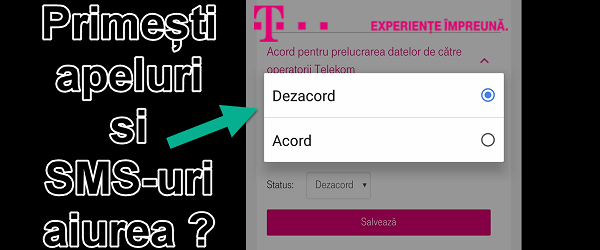

Jak przerwać połączenia i SMS-y na Telekom

Jak przestać reklamować połączenia i SMS-y w Telekom Jak przestać reklamować połączenia i SMS-y w Telekom - przestań reklamować połączenia i wiadomości tekstowe. Gromadzenie danych osobowych to problem, którego przeciętny użytkownik nie rozumie zbyt dobrze. Nie dzieje się tak dlatego, że jest to głupie, ale dlatego, że usługodawcy tworzą teksty z „regulaminem” [Czytaj więcej ...]

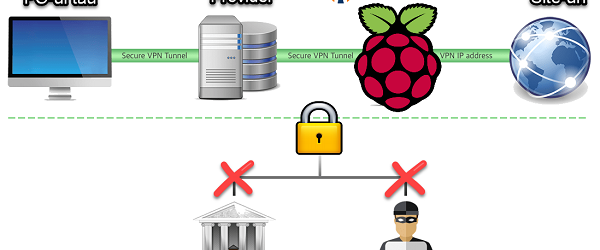

Jak stworzyć otwarty serwer VPN na Raspberry PI - rozwiązanie anty-hack

Jak utworzyć otwarty serwer VPN na Raspberry PI Co to jest serwer VPN. Serwer VPN to komputer znajdujący się w innym miejscu w Internecie, z którym po nawiązaniu połączenia tworzony jest zaszyfrowany tunel. Korzystając z serwera VPN, Twój dostawca usług nie może dowiedzieć się, jaki rodzaj ruchu robisz, jakie witryny odwiedzasz itd. Inny niż … [Czytaj więcej ...]

ostatnie komentarze